用户须知:本题涉及到真实环境勒索病毒,请在隔离环境中进行解题操作,严禁将本题所涉文件与外界互联网解触。

1.请提交攻击者ip

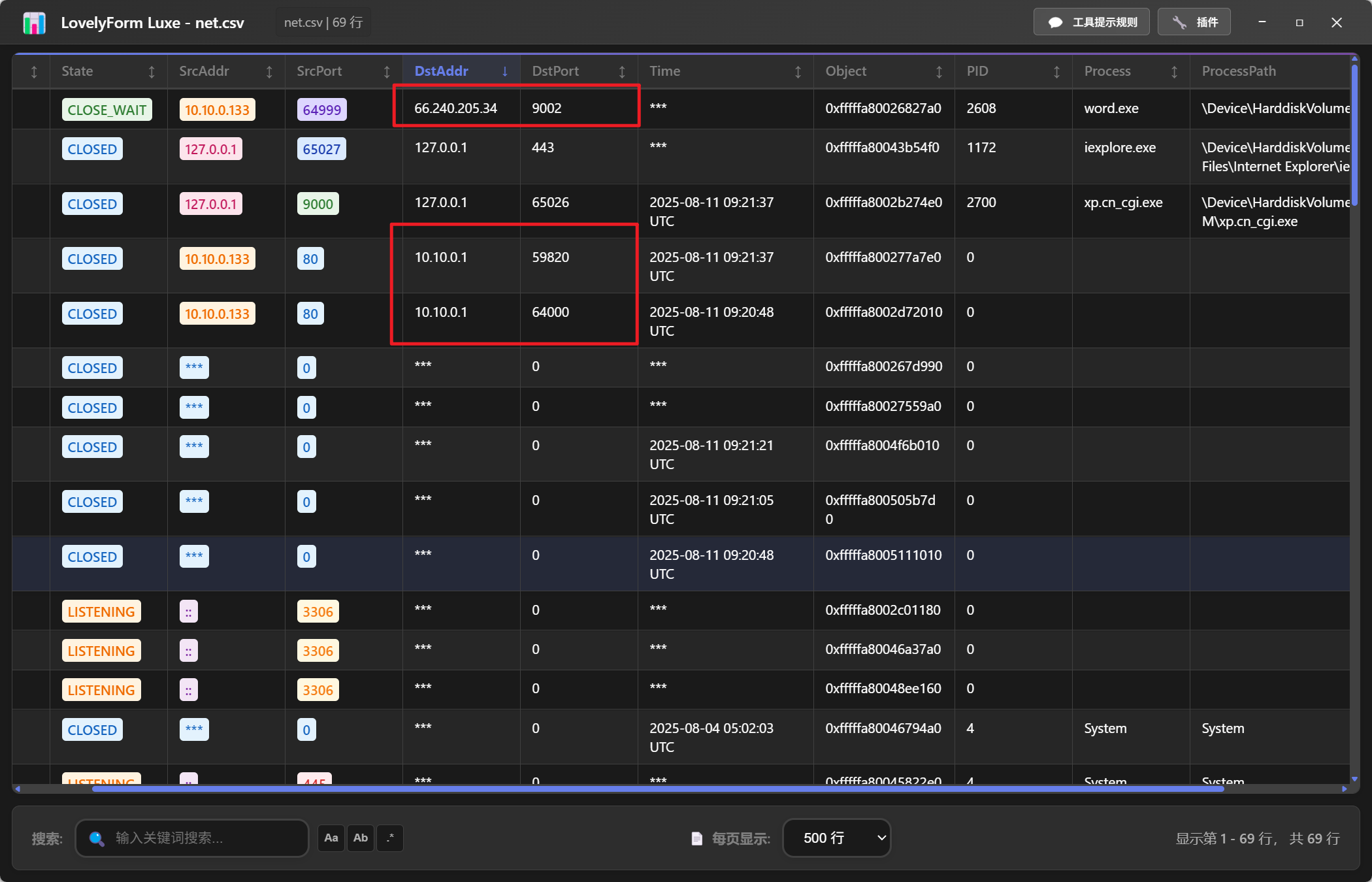

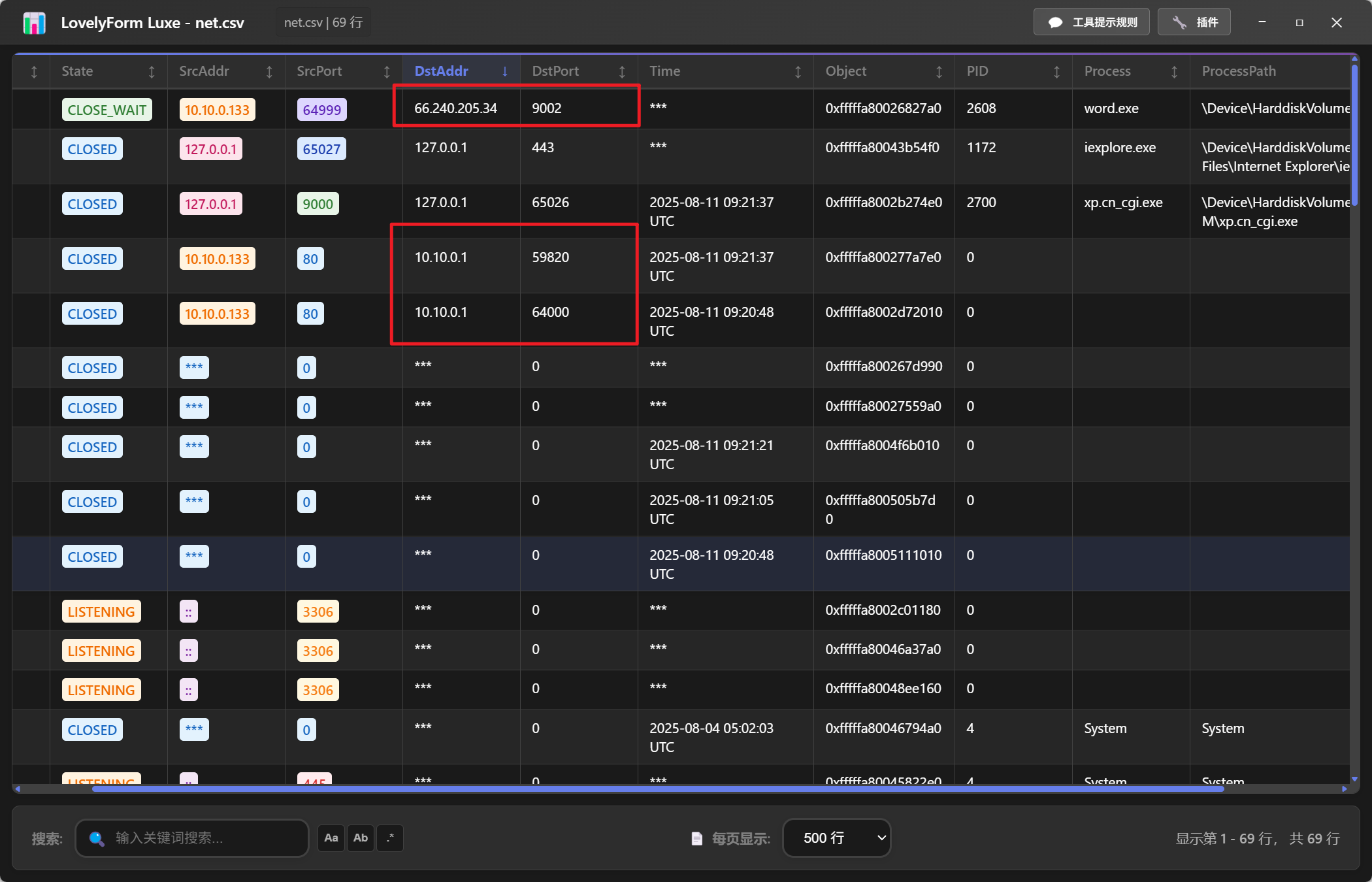

使用lovelymem luxe加载内存镜像,使用网络信息检查可以看到目的地址的ip除了本机回环地址就是10.10.0.1

同样在后面的题中可以在webshell中找到印证(MCCTF{10.10.0.1})

2.请提交攻击者外联ip和端口

同样是在网络信息中可以看到外联地址只有一个。(MCCTF{66.240.205.34:9002}) 3.请提交该服务器皮肤上传系统中发现的webshell绝对路径(含文件名)

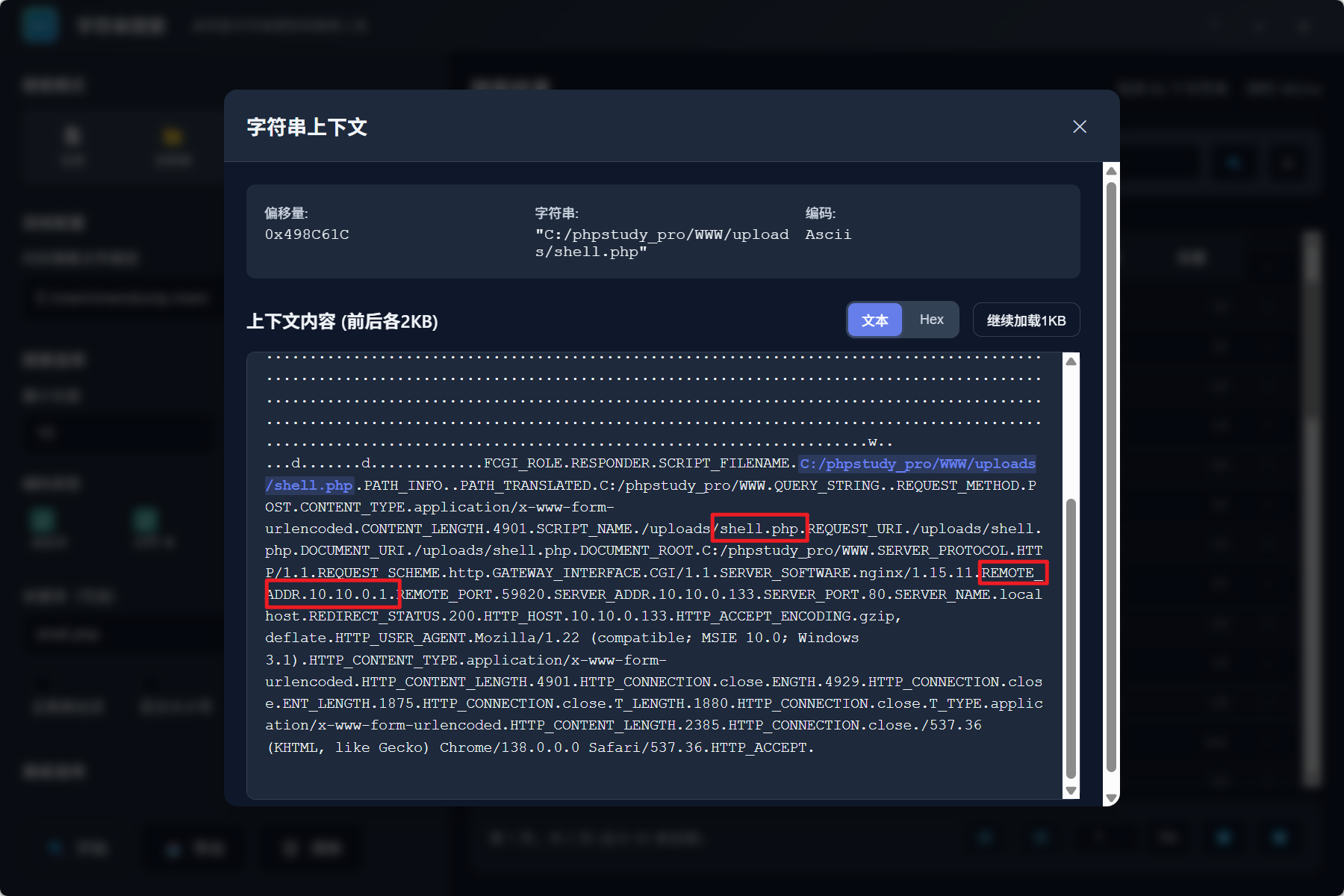

3.请提交该服务器皮肤上传系统中发现的webshell绝对路径(含文件名)

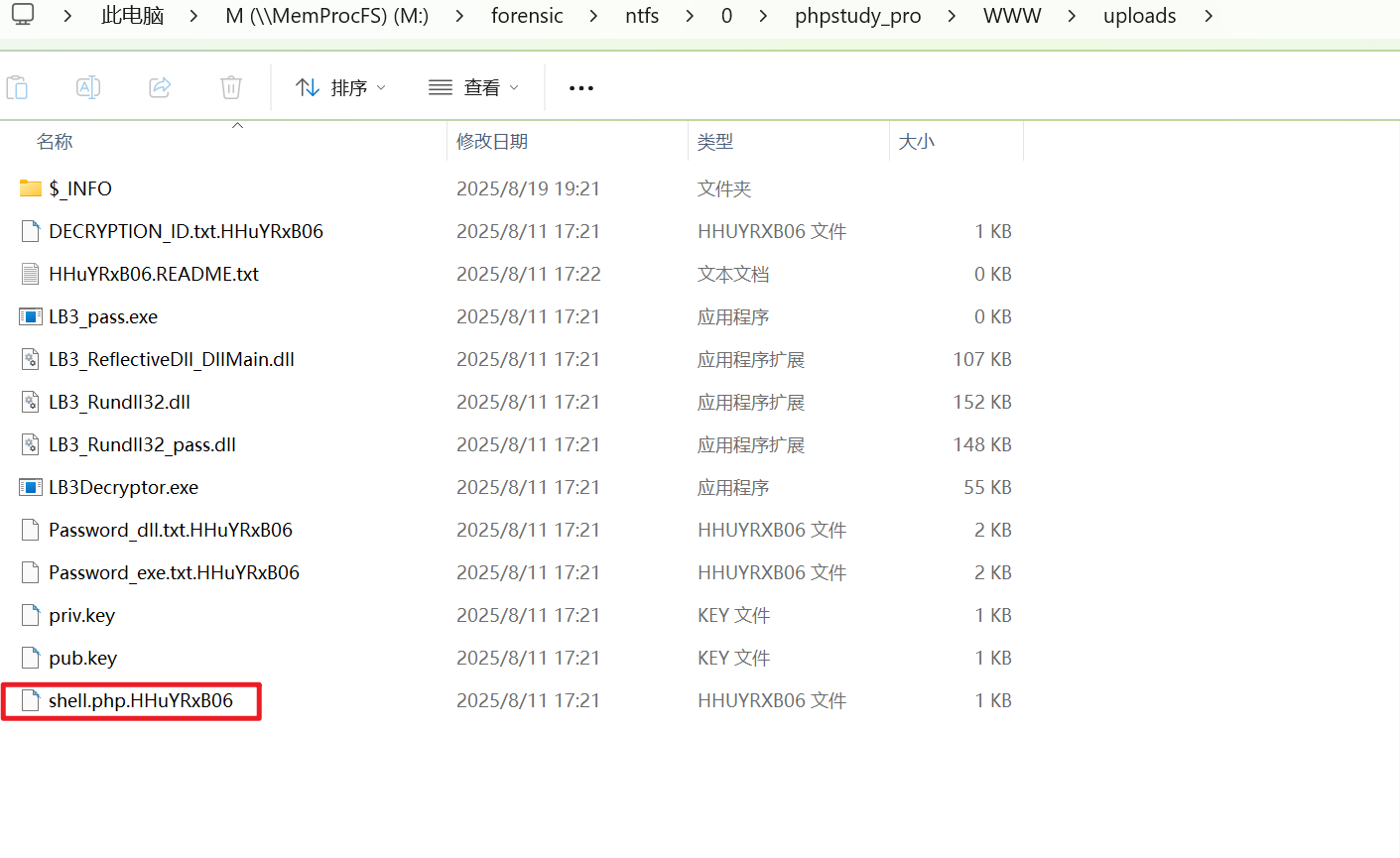

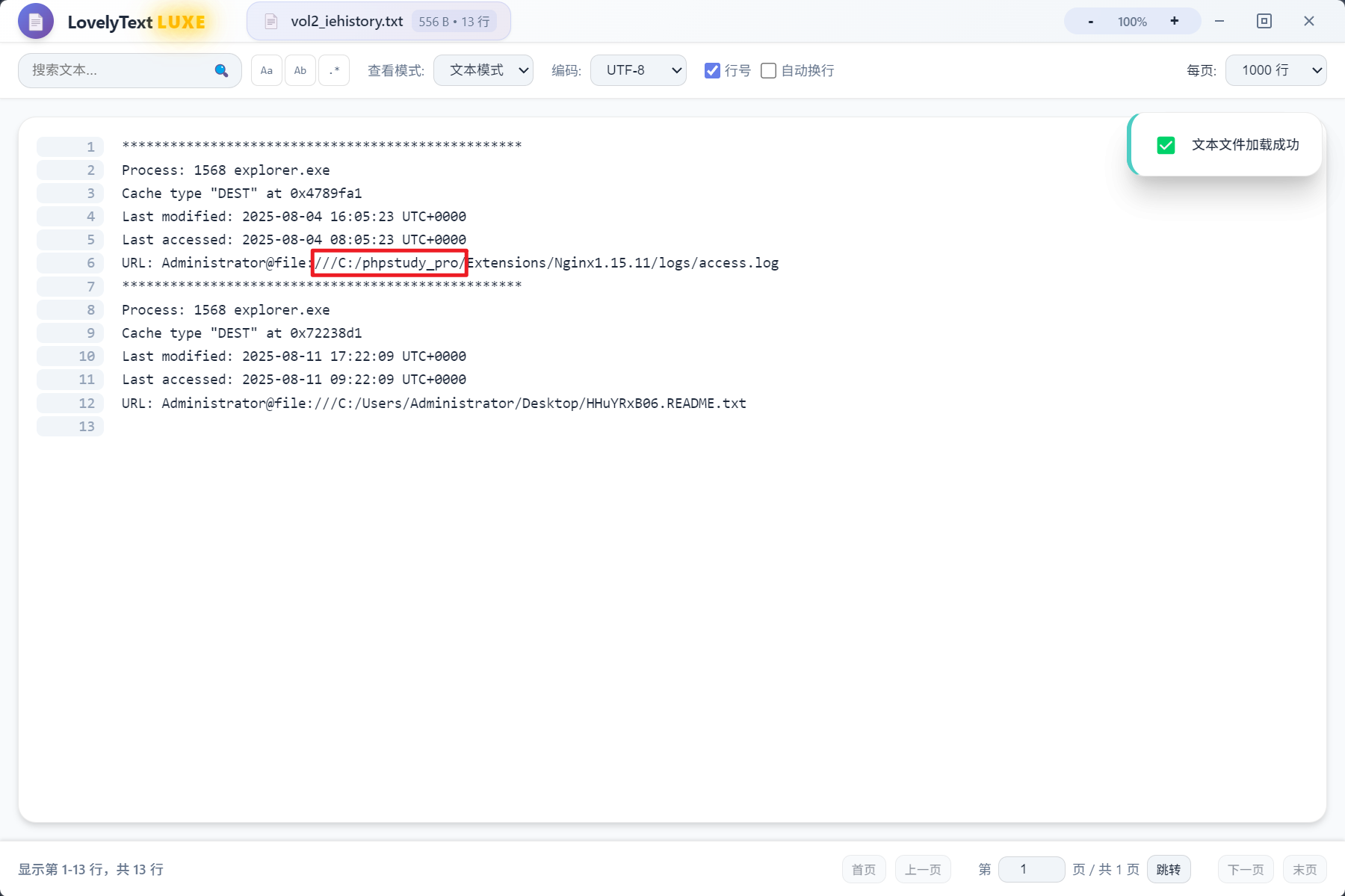

然是上传的webshell,又在前文中可以看到有小皮面板的存在,在memprocfs中查看小皮面板的上传路径文件夹,果然发现了webshell,但目前是受病毒影响下,后缀被修改了,提交时去掉即可。如果不确定文件路径,可以在ie浏览器记录中查看到真实的路径。(MCCTF{C:/phpstudy_pro/WWW/uploads/shell.phpC:/phpstudy_pro/WWW/uploads/shell.php})

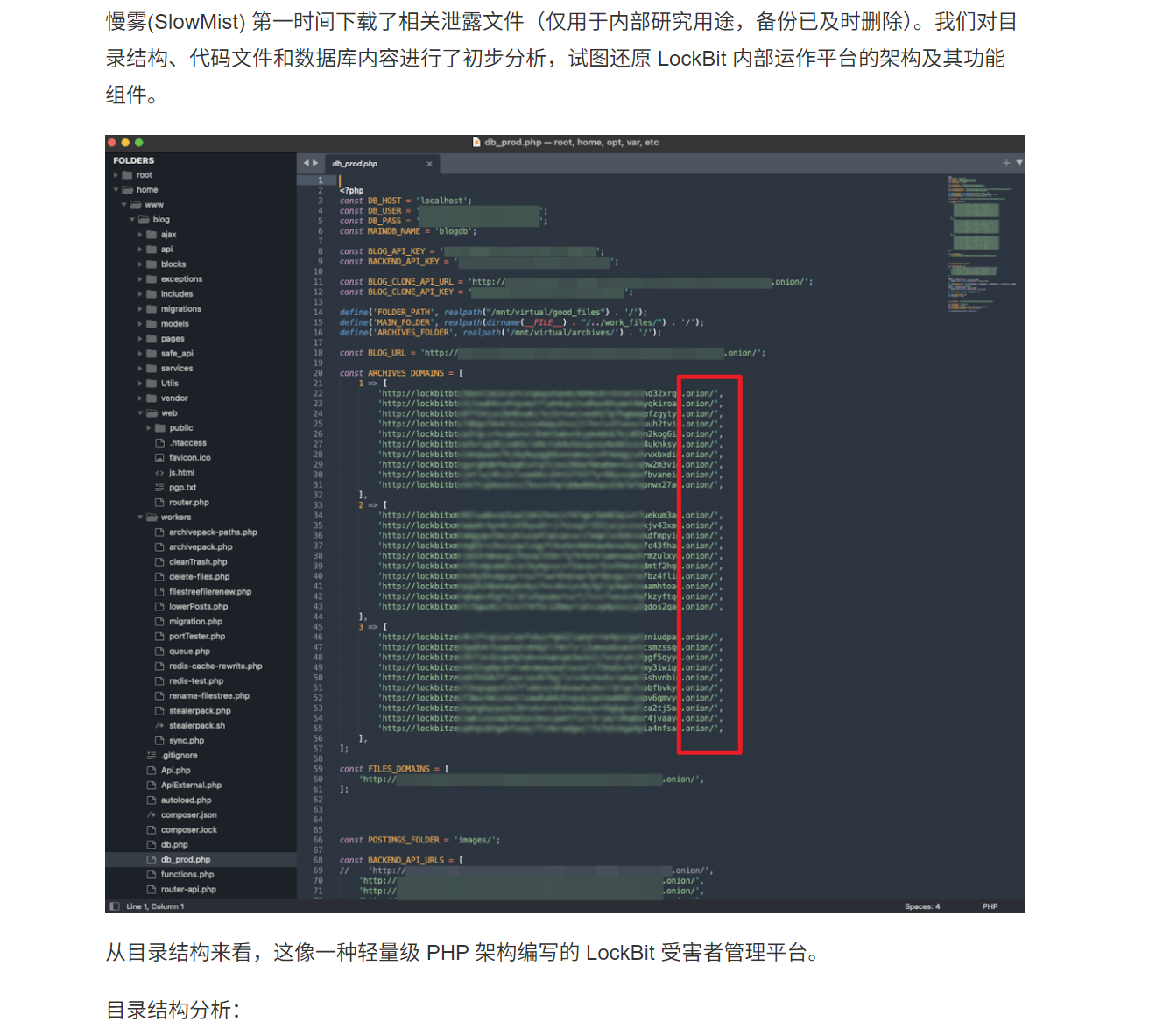

4.请提交该服务器勒索病毒名称

同目录下可以看到病毒的原样本,是LockBit 3.0,同样那个readme.txt也是该病毒的特征,会在每个目录下生成该文件,桌面上的即为下题中的勒索信文件。(MCCTF{LockBit 3.0})

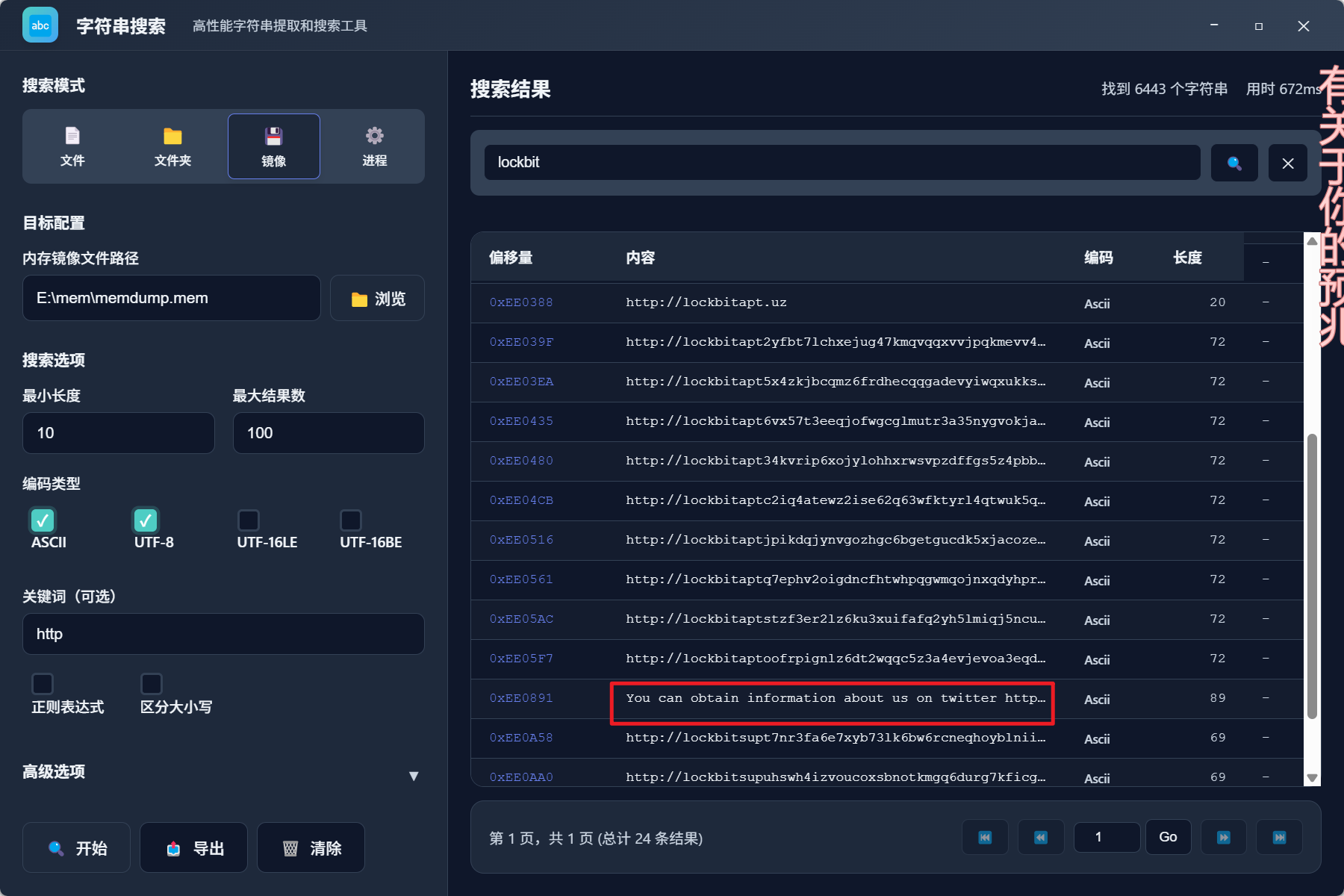

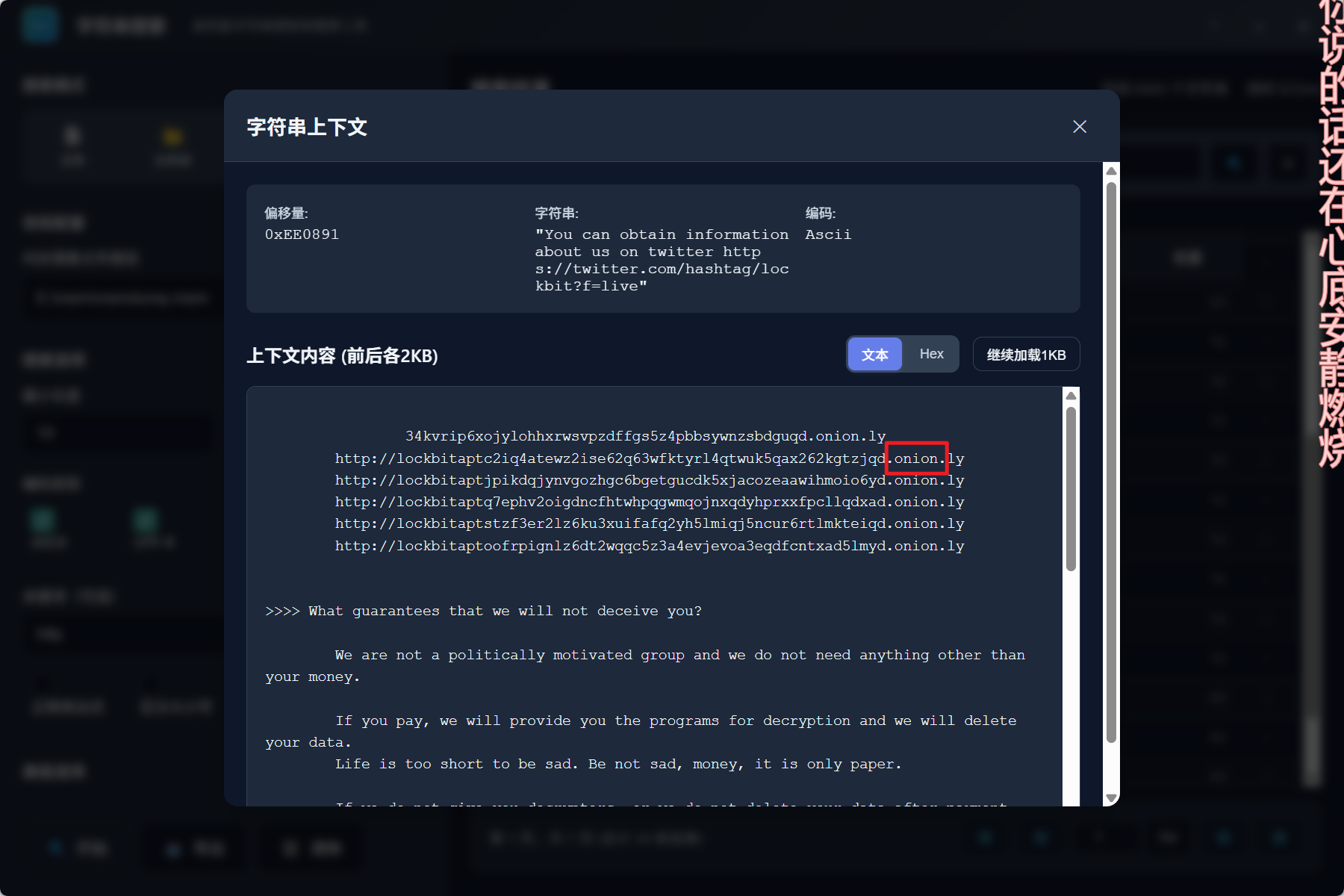

5.请提交该勒索组织留下的浏览器地址的顶级域名(如.com)

本题有两种做法,可以选择搜索该病毒的信息,勒索信内的内容是一致的,也可以全局搜索内存镜像的http字段来找到勒索信的内容。MCCTF{.onion}

6.请提交解密后的服务器日志

首先需要在GitHub上找到病毒样本测试的生成脚本,在内存镜像中找到公钥和私钥,用生成脚本生成出解密器,用其解密日志文件即可。(项目地址:https://github.com/Tennessene/LockBit/)

没复现出来,先搁置一下(一定要在虚拟环境做,不然报毒小心手滑中招)